Bezpieczna praca zdalna - czy to jest możliwe?

W 2020 roku sformułowanie “miejsce pracy” nabrało zupełnie nowego znaczenia.

Mimo pandemii wiele przedsiębiorstw nie musiało zwalniać tempa, ponieważ rozwój technologiczny umożliwia wydajną pracę z każdego miejsca i za pomocą dowolnych urządzeń. Jednak jako przedsiębiorca aby czerpać korzyści z pracy zdalnej, musisz skutecznie zabezpieczyć krytyczne biznesowe zasoby i dane.

Już 65% polskich przedsiębiorców w odpowiedzi na pandemię koronawirusa zapewnia swoim pracownikom możliwość pracy zdalnej. Ponieważ testowaliśmy ten model pracy przez cały rok wiele firm zdecydowało się wprowadzić go na stałe. Niezależnie od tego jak wygodny jest on dla pracodawcy i pracownika oraz jakie korzyści ze sobą niesie warto się dobrze do niego przygotować.

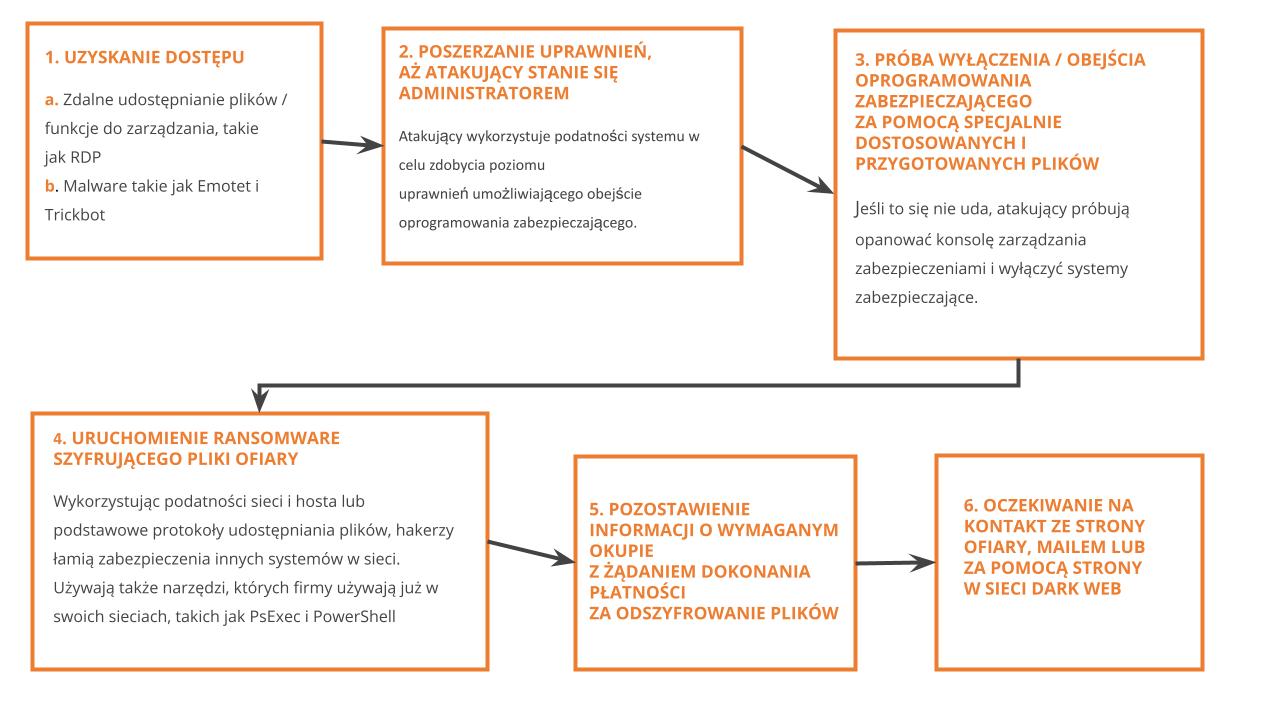

Na przestrzeni marca i kwietnia zeszłego roku nasiliły się ataki wykorzystujące tematy skoncentrowane na pandemii koronawirusa. Cyberoszuści kierowali swój atak nie tylko w stronę pracowników zdalnych, ale także ich dzieci uczących się w domu w systemie e-learning, cel był jeden – włamać się do domowych sieci LAN, aby uzyskać dostęp

do firmowych zasobów. Wykorzystywali oni niewiedzę początkujących telepracowników oraz luki w przygotowywanych pośpiesznie systemach zabezpieczających. Wnioski nasuwają się same: słabo zabezpieczone urządzenia i sieci domowe, w połączeniu

z przeciążonymi systemami VPN oraz zasobami korporacyjnymi, do których rzadko lub w ogóle niepotrzebny był dotąd zdalny dostęp, to przepis na katastrofę.

Wykonując pracę zdalną najczęstszym problem jest fizyczne zapewnienie bezpieczeństwa swojego domowego biura. Na szczęście można szybko wdrożyć kilka dodatkowych rozwiązań rozszerzających bezpieczeństwo systemów korzystających z połączeń VPN.

Ochrona punktu końcowego

Domowa sieć niestety nie zapewniają takiego samego stopnia ochrony danych, jak zapewnia sieć firmowa. Wyłączamy urządzenia końcowe, z których korzysta pracownik zdalny, do tej samej sieci, do której podłączeni są inni domownicy, a co za tym idzie wiele urządzeń o różnym poziomie zabezpieczeń. Urządzenia logując się do sieci wykorzystywane są do pracy, nauki lub zabawy, zdarza się również, że domowa sieć Wi-Fi jest słabo lub w ogóle zabezpieczona przed nieuprawnionym dostępem.

Również dziś zdarza się, że wielu użytkowników nie jest świadoma zagrożeń jakie płyną z braku posiadania zabezpieczeń sieciowych i przeciwdziałania im. Istotne jest również to, iż użytkownicy domowi, którzy korzystają z prywatnego sprzętu, a nie zabezpieczonego laptopa służbowego, mogą korzystać z urządzenia, które pracuje pod kontrolą innego systemu operacyjnego niż obsługiwany w firmie i jest to niewątpliwie źródło potencjalnych zagrożeń. Dodatkowo urządzenia takie mają dostęp do instalacji aplikacji, które są podatne na zagrożenia.

Sprawę komplikuje brak jakiejkolwiek pomocy firmowego helpdeska, a odesłanie sprzętu do serwisu zazwyczaj oznacza przynajmniej kilkudniowy przestój.

Dobrym rozwiązaniem w takiej sytuacji jest wdrożenie systemu reagującego na zagrożenia urządzeń końcowych. Systemy tego typu zapewniają ochronę przed infekcją, a jeśli mimo wszystko atak się powiedzie, minimalizują jego skutki. Sprawia to, że zarówno sieć jak i urządzenia końcowe pozostają wolne od złośliwego oprogramowania.

Najlepiej inwestować w rozwiązania, które wykorzystują zaawansowane funkcje antywirusowe umożliwiające wykrywanie i zatrzymywanie ataków w czasie rzeczywistym.

Ochrona dostępu

Gwałtowny i wcześniej niezaplanowany przeskok na model pracy zdalnej powoduje, że wielu pracowników nie ma dostępu do służbowego sprzętu. Co to oznacza? Tylko i aż tyle, że wszyscy Ci pracownicy będą logowali się do firmowej sieci za pośrednictwem tuneli VPN ze swoich prywatnych laptopów. W praktyce jeśli jedno z takich urządzeń zostanie zarażone, a następnie połączy się z firmową siecią przez VPN, to sieć ta staje się kanałem do propagacji złośliwego oprogramowania.

Dlatego też należy pamiętać by oprócz zabezpieczania urządzeń końcowych w firmowym centrum danych należy zainstalować mechanizmy pozwalające na centralne identyfikowanie, kontrolowanie i monitorowanie aktywności wszystkich urządzeń uzyskujących dostęp do sieci.

Dostęp do chmury

Migracja zasobów i aplikacji biznesowych do chmury połączona z powszechnym dostępem do urządzeń mobilnych jest coraz bardziej popularna. Umożliwia ona pracownikom skuteczne działanie z dowolnego miejsca na świecie, kwestionując tym samym tradycyjne podejście do stanowiska pracy.

Już teraz wiele firm umożliwia swoim pracownikom dostęp do chmury za pomocą firmowej sieci. Nie jest to rozwiązanie optymalne gdyż tym samym zwiększamy nawet dwukrotnie wolumen ruchu, który musi być obsłużony. Podłączenie wszystkich pracowników zdalnych, przekierowanie ich do aplikacji w chmurze, a następnie przekierowywanie ruchu z powrotem przez sieci firmową do pracownika zdalnego szybko przeciąży zarówno system wewnętrzny, jak i przepustowość łączy internetowych.

Zdecydowanie lepszym rozwiązaniem w takiej sytuacji jest umożliwienie pracownikom bezpośredniego połączenia z aplikacjami i systemami działającymi w chmurze.

Dobór odpowiednich narzędzi

Zespoły, które odpowiadają za organizację pracy zdalnej muszą zdawać sobie sprawę z pełnego obrazu potencjalnych zagrożeń, na jakie narażeni są pracownicy oraz dane organizacji. Tylko w taki sposób będą w stanie dopasować odpowiednie środki i systemy bezpieczeństwa.

Zapewnienie odpowiedniej wydajności pracy zdalnej to przede wszystkim:

- Bezpieczny dostęp do aplikacji biurowych

- Możliwość logowania tymi samymi poświadczeniami, co w biurze

- Dostęp do wsparcia technicznego

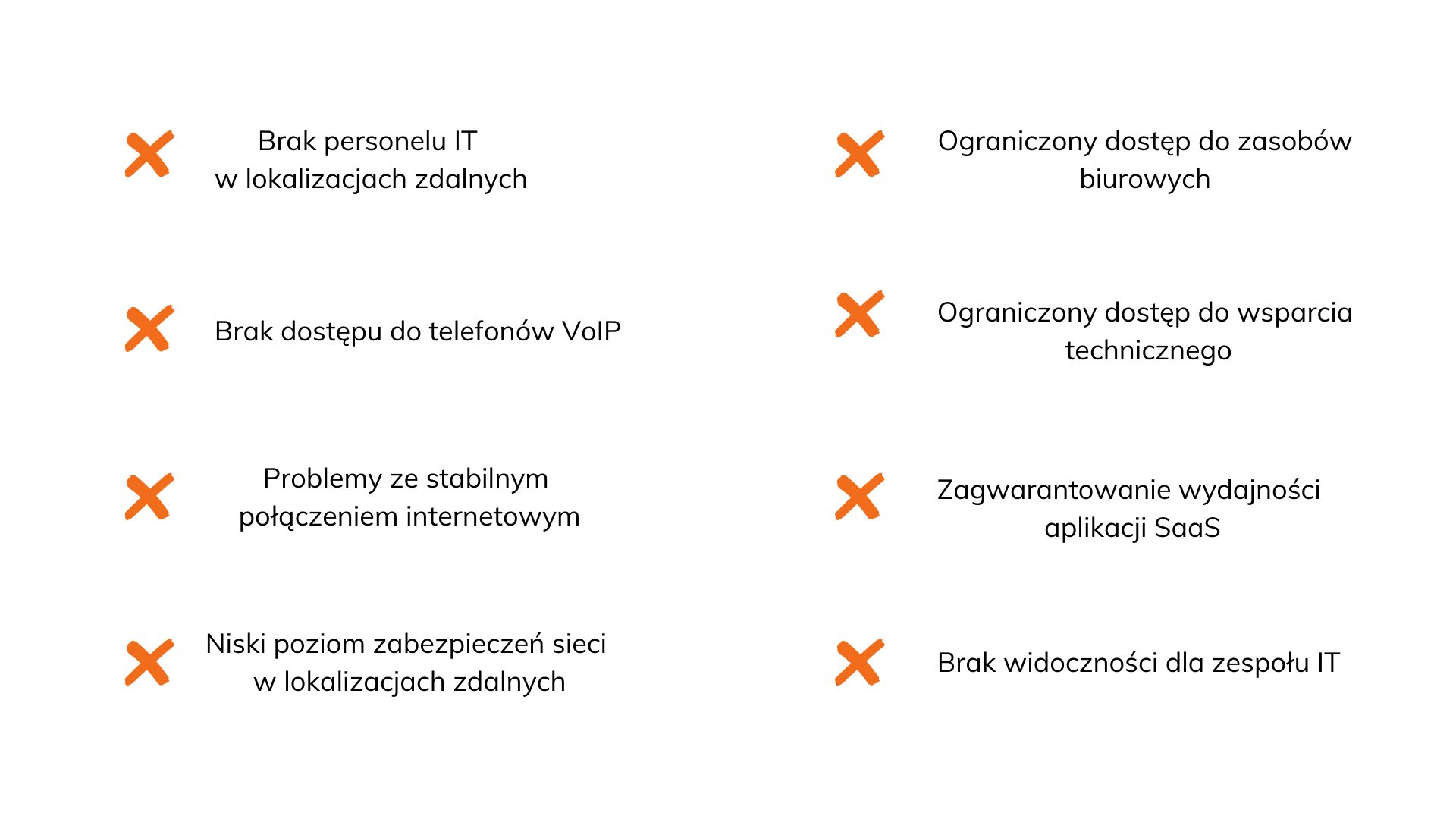

Należy pamiętać, że wprowadzenie nowego modelu funkcjonowania firmy wiąże się z szeregiem wyzwań:

Bezpieczna praca zdalna oczywiście jest możliwa, należy jedynie zadbać o odpowiednią jej organizację o której tak często zapominamy. Jeszcze kilka lat temu istniała jedyna główna droga ataku na infrastrukturę sieciową i bazodanową organizacji. Skuteczna ochrona danych firmowych z reguły polegała na wdrożeniu zapory sieciowej z funkcją wykrywania niebezpiecznych połączeń w miejscu styku sieci z Internetem, instalacji oprogramowania antywirusowego, czy rozwiązania antyspamowego do ochrony poczty firmowej. Dziś jednak ochrona zasobów organizacji jest znacznie bardziej skomplikowana i wielopoziomowa.