Co to jest Ransomware - rodzaje i mechanizmy ataku?

Technologia dziś bardziej niż kiedykolwiek staje się nieodzowną częścią naszego życia.

Smartfony i komputery zmieniają sposób w jaki się komunikujemy, pracujemy, czytamy, kupujemy a nawet to jak się poruszamy i podróżujemy. A co jeśli nagle przestaniemy mieć dostęp do danych, które wspierają nasze wygodne życie. Co jesteśmy w stanie zrobić, by ten dostęp odzyskać?

Z pewnością z oprogramowaniem ransomware spotkaliście się w pracy lub w wiadomościach ale czy zastanawialiście się kiedyś skąd bierze się to całe zamieszanie wokół niego?

Ogólnie mówiąc ransomware to kategoria złośliwego oprogramowania, zaprojektowanego tak by blokować dostęp do komputera do momentu, w którym odpowiednia suma okupu nie zostanie uiszczona na konto przestępcy.

Funkcjonują trzy różne rodzaje tego oprogramowania. Jednym z najmniej inwazyjnych jest screen-locker, który blokuje dostęp do urządzenia poprzez blokadę ekranu. Jest to skuteczny sposób na uprzykrzenie życia ale można się go pozbyć bez konieczności płacenia atakującemu ale jest warunek – musimy posiadać odpowiednią wiedzę techniczną.

Screen-locker okazał się mało skuteczny w wyłudzaniu pieniędzy ponieważ nie szyfrował plików i łatwo było go obejść, dlatego w szybkim czasie został wyparty przez crypto-ransomware.

Jest to wyjątkowo złośliwa wersja tego oprogramowania, szyfruje ona zarówno lokalne plinki ofiary jaki i te umieszczone w chmurze. Kolejny krokiem jest oferta deszyfratora po uiszczeniu opłaty, która oscyluje między $300-$900. W przypadku crypto-ransomware odzyskanie kontroli nad danymi bez opłaty jest praktycznie niemożliwe gdyż wykorzystuje on ten sam typ szyfrowania co oprogramowanie chroniące transakcje bankowe lub komunikację wojskową.

Ostatnim rodzajem jest disk-encryptor, który który w porównaniu do poprzednika szyfruje nie tylko pliki, ale również cały dysk. Tego typu oprogramowanie zainstalowane na Twoim urządzeniu powoduje że, nie będziesz w stanie z niego korzystać. System będzie zupełnie bezużyteczny, dopóki nie zastosujesz kodu deszyfrującego.

W ciągu ostatnich 2 lat funkcjonowania tego zagrożenia w przestrzeni cyfrowego świata, atakujący zdążyli już zmodyfikować swoje działania i do żądań okupu pod karą nieodzyskania danych grożą również ujawnieniem ich publicznie. Może to skutkować totalną kompromitacją organizacji i postawić ją w bardzo niekorzystnym świetle – np. W przypadku ujawnienia danych dużych kancelarii prawnych.

Ten typ oprogramowania jest odpowiedzialny za wyłudzenie ponad miliarda dolarów każdego roku.

Jak rozprzestrzenia się Ransomware?

Istnieje wiele metod infekowania komputerów przez oprogramowanie ransomware. Jedną z najpopularniejszych metoda jest rozsyłanie złośliwego mailingu. Wykorzystuje się tutaj metody inżynierii społecznej, które zachęcają odbiorców do otwierania pozornie bezpiecznych linków lub załączników.

Oprogramowanie to podszywa się pod inne pliki takie jak informacje o zamówieniu, cv lub faktury. Może być też dostarczone w formie załącznika do maila, po jego otwarciu rozpoczyna się proces szyfrowania. Po jego zakończeniu jedyne co widzimy to powiadomienie z instrukcją jak zapłacić okup, który uruchomi deszyfrację.

Przesyłanie informacji nie jest jedynym sposobem wykorzystywanym w tego typu działaniach inną są złośliwe reklamy. Cyber-przestępcy korzystając z portali o dużej popularności, wykupują reklamy, które nie są zwykłymi ogłoszeniami a mają na celu wykorzystać słabość przeglądarek i ich wtyczek. Jak to możliwe ? Kiedy następuje crash przeglądarki lub wtyczki oprogramowanie automatycznie instaluje się na urządzeniu. W ten sposób możliwe jest dotarcie do osób, które wiedzą już jak zachować się w przypadku przesłania ransomware w mailu.

Innym sposobem ataku jest wdrożenie pirackiego oprogramowania dołączonego do contentu możliwego do ściągnięcia np. z torrentów.

Jak przeprowadzane są ataki?

Obecnie obserwujemy odejście od zakrojonych na szeroką skalę ataków typu brute-force, na rzecz zaplanowanych, skoncentrowanych i realizowanych ręcznie działań. Jednocześnie zablokowanie, czy nawet wykrycie tego typu ataków staje się trudniejsze.

Ukierunkowane ataki

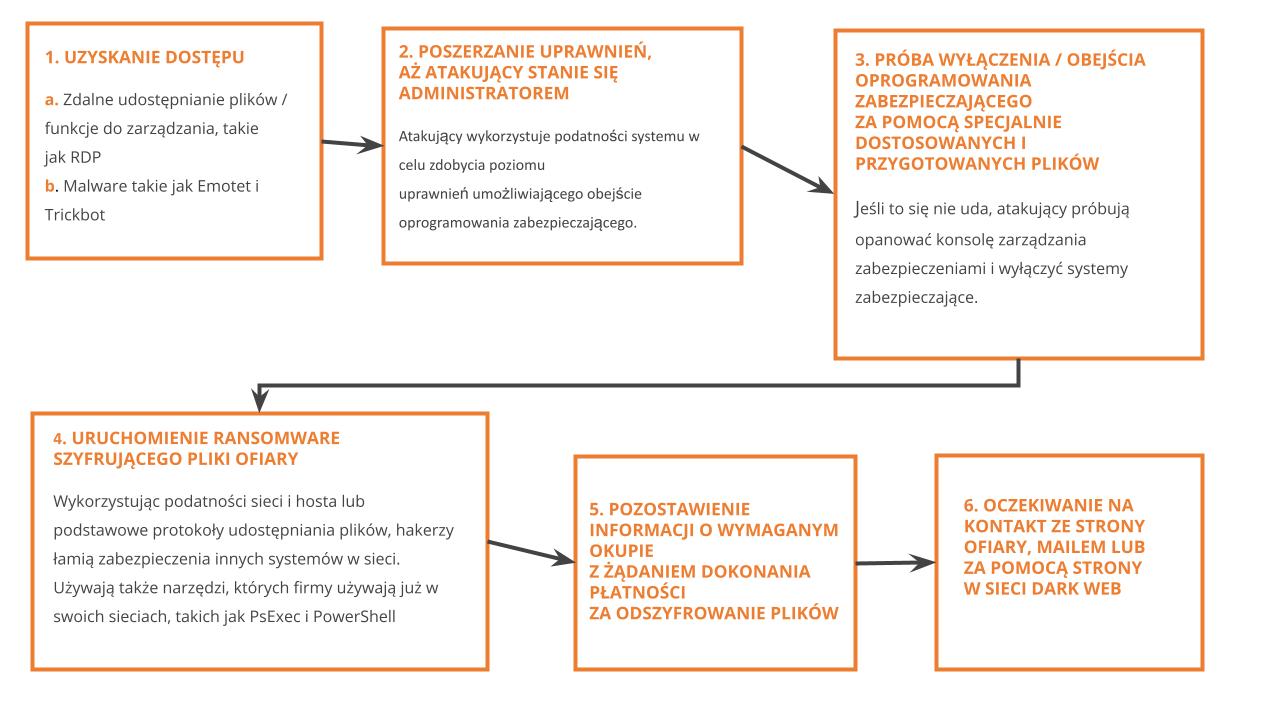

Najczęściej realizowane są ręcznie i skupiają się na jednej, wybranej ofierze. Po uzyskaniu dostępu do sieci penetrują ją poziomo, identyfikując tym samym cenne systemy, jednocześnie próbują uszkodzić jak największą ich liczbę. Ważny czynnikiem jest również czas, w którym te ataki są przeprowadzane. Najczęściej wybierana jest noc, weekend lub okres urlopowy, są to najgorsze z punktu widzenia odbiorcy momenty. Kolejnym elementem wpływającym na skuteczność jest stosowanie różnych technik ataku – pozwala to na ominięcie funkcji ochrony warstwowej.

Przyjrzyjmy się bliżej schematowi działań tych działań.

Jak można się domyślić konsekwencje dla potencjalnej ofiary, mogą być bardzo poważne. Duży problem stanowi też coraz większa zuchwałość hakerów, a ich żądania często przyjmują sześciocyfrową postać. Istnieje również badanie, które pokazuje, że zapłacenie okupu podwaja koszty związane z atakiem. Tej perspektywie przyjmuje się, że na całym świecie tego typu koszty przekraczają 1,4 miliona USD, niewątpliwie jest to kwota, która może skutecznie sparaliżować funkcjonowanie firmy.